Entsprechend IBM Die weltweiten durchschnittlichen Kosten einer Datenpanne beliefen sich im Jahr 2023 auf 4,45 Millionen US-Dollar, was einem Anstieg von 15 % in den letzten drei Jahren entspricht. Dies ist eine alarmierende Zahl, die bei vielen Organisationen und IT-Fachleuten für Verunsicherung sorgt. Datenschutzverletzungen treten, wie der Name schon sagt, auf, wenn unbefugte Personen Zugriff auf sensible, vertrauliche oder persönliche Informationen erhalten. Diese Verstöße haben schwerwiegende Folgen für Unternehmen, darunter finanzielle Verluste, Rufschädigung und, was noch wichtiger ist, rechtliche Konsequenzen. Daher ist die Verhinderung von Datenschutzverletzungen von entscheidender Bedeutung für die Aufrechterhaltung der Sicherheit und Integrität der IT-Infrastruktur. Geräteverwaltungslösungen sind ein wichtiger Bestandteil der Verhinderung von Datenschutzverletzungen, da sie Unternehmen die Möglichkeit geben, Geräte zu sichern und zu verwalten, Sicherheitsrichtlinien durchzusetzen und sensible Daten vor unbefugtem Zugriff zu schützen. Durch die Implementierung von MDM-Lösungen (Mobile Device Management) können Unternehmen das Risiko von Datenschutzverletzungen erheblich reduzieren und die Sicherheit ihrer digitalen Assets gewährleisten.

Identifizieren von Datenschutzverstößen

Um Organisationen vor den verheerenden Auswirkungen von Datenschutzverstößen zu schützen, müssen Unternehmen der Identifizierung und Analyse potenzieller Verstöße Priorität einräumen. Dies kann durch die Verwendung von erreicht werden Verhinderung von Datenverlust Tools und SIEM-Systeme (Security Information and Event Management), die dabei helfen können, potenzielle Bedrohungen in Echtzeit zu erkennen und darauf zu reagieren. Durch die Analyse der potenziellen Auswirkungen von Datenschutzverletzungen auf das Unternehmen können Unternehmen ihre Reaktionsbemühungen basierend auf der Schwere und den potenziellen Auswirkungen jeder potenziellen Bedrohung priorisieren. Für Unternehmen ist es von entscheidender Bedeutung, bei ihrer Herangehensweise an Cybersicherheit und Datenschutz wachsam zu bleiben, um den finanziellen Schaden und den Rufschaden zu begrenzen, der durch eine Datenschutzverletzung entstehen kann.

Datenschutzverletzungen vorbeugen

Es gibt viele Strategien, die Unternehmen dabei helfen, Datenschutzverletzungen und ihre schrecklichen Folgen zu vermeiden. Zu diesen Strategien gehört die Implementierung der richtigen Sicherheitsrichtlinien, insbesondere wenn es um Passwörter geht. Unternehmen müssen sicherstellen, dass sie neben der Aktivierung der Multi-Faktor-Authentifizierung auch sichere Passwörter verwenden. Auch beim Schutz von Daten spielt die Datenverschlüsselung eine entscheidende Rolle, sowohl bei der Übertragung über Netzwerke als auch bei der Speicherung auf Servern oder anderen Geräten. Es ist außerdem wichtig, alle Software und Systeme mit den neuesten Sicherheitspatches auf dem neuesten Stand zu halten, um Schwachstellen zu verhindern, die von Hackern ausgenutzt werden können. Die Gewährung des Zugriffs auf sensible Daten sollte auf Mitarbeiter beschränkt sein, die diese für ihre Arbeit benötigen, und die Zugriffsberechtigungen sollten regelmäßig überprüft und aktualisiert werden. Dies mag wie eine entmutigende Aufgabe erscheinen, aber den Überblick darüber zu behalten, kann eine echte Herausforderung sein. Genau hier kommen Gerätemanagement-Lösungen ins Spiel und optimieren den gesamten Prozess.

Geräteverwaltungslösungen spielen eine entscheidende Rolle bei der Verhinderung von Datenschutzverletzungen, indem sie Unternehmen die Möglichkeit geben, ihre Endpunkte und Anwendungen zu sichern und zu verwalten. Diese Lösungen optimieren Sicherheitsrichtlinien, löschen Daten von verlorenen oder gestohlenen Geräten aus der Ferne und überwachen die Gerätenutzung, um potenzielle Sicherheitsrisiken zu identifizieren. Durch die Implementierung von Geräteverwaltungslösungen können Unternehmen sicherstellen, dass sensible Daten auf allen Endpunkten in ihrem Netzwerk geschützt sind, wodurch das Risiko unbefugter Zugriffe und Datenschutzverletzungen verringert wird. Die Bewertung und Auswahl der besten MDM-Lösung für ein Unternehmen erfordert eine sorgfältige Analyse der Anforderungen des Unternehmens und der von den verschiedenen Geräteverwaltungslösungen angebotenen Funktionen. Unternehmen sollten eine Vielzahl von Faktoren berücksichtigen, darunter Skalierbarkeit, Benutzerfreundlichkeit und Kompatibilität mit vorhandenen Systemen, um die beste Lösung für ihre spezifischen Anforderungen auszuwählen. Die richtige Geräteverwaltungslösung sollte robuste Sicherheitsfunktionen, Unterstützung für eine Vielzahl von Geräten, nahtlose Integration in bestehende Systeme und benutzerfreundliche Verwaltungsschnittstellen bieten. Schließlich können auch der Ruf des MDM-Anbieters und die Qualität seines Kundensupports eine wichtige Rolle im Auswahlprozess spielen. Durch die Berücksichtigung all dieser Faktoren kann ein Unternehmen die MDM-Lösung auswählen, die seinen Anforderungen am besten entspricht und die effiziente und sichere Verwaltung aller seiner Endpunkte gewährleistet, um Datenschutzverletzungen effektiv zu bekämpfen.

Reaktion auf Datenschutzverletzungen

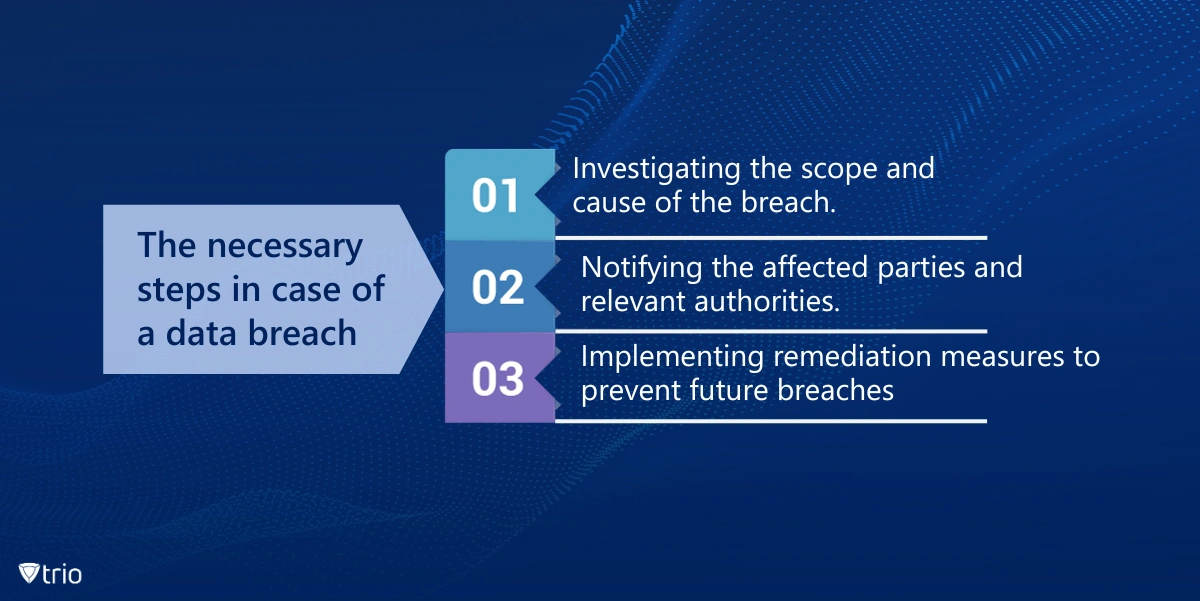

Neben allen Strategien zur Verhinderung von Datenschutzverletzungen ist es auch wichtig, über einen Reaktionsplan für Datenschutzverletzungen zu verfügen. Dies ist besonders wichtig für Unternehmen, um die Auswirkungen eines Verstoßes zu minimieren und sensible Daten zu schützen. Der Plan sollte drei wichtige Schritte darlegen, die im Falle eines Verstoßes zu ergreifen sind: Durchführung einer Untersuchung, um den Umfang und die Ursache des Verstoßes zu ermitteln, Benachrichtigung der betroffenen Parteien und Behörden und Umsetzung von Abhilfemaßnahmen, um künftige Verstöße zu verhindern.

Notwendige Schritte zur Vermeidung von Verstößen

Der erste Schritt im Falle eines Datenschutzverstoßes besteht darin, eine gründliche Untersuchung durchzuführen, um das Ausmaß und die Ursache des Verstoßes zu ermitteln. Dazu gehört die Identifizierung der spezifischen Systeme, Netzwerke oder Daten, die kompromittiert wurden, sowie das Verständnis, wie es zu dem Verstoß kam und welche Schwachstellen ausgenutzt wurden. Die Untersuchung kann eine gründliche Analyse der betroffenen Systeme, die Überprüfung von Protokollen und Aufzeichnungen und sogar die Befragung möglicherweise beteiligter Mitarbeiter oder Drittanbieter umfassen. Es ist wichtig, so viele Informationen wie möglich zu sammeln, um das volle Ausmaß des Verstoßes zu verstehen und später geeignete Abhilfemaßnahmen zu ergreifen.

Sobald das Ausmaß und die Ursache der Datenschutzverletzungen ermittelt wurden, besteht der nächste Schritt darin, die betroffenen Parteien und zuständigen Behörden zu benachrichtigen. Die Benachrichtigung der betroffenen Parteien ist aus mehreren Gründen von entscheidender Bedeutung. Erstens ermöglicht es Einzelpersonen, Maßnahmen zu ergreifen, um sich vor potenziellem Identitätsdiebstahl oder Betrug zu schützen, beispielsweise durch die Überwachung ihrer Finanzkonten oder die Änderung von Passwörtern. Es trägt auch dazu bei, Transparenz und Vertrauen gegenüber Kunden zu wahren, da diese ein Recht darauf haben, zu erfahren, ob ihre persönlichen Daten gefährdet sind. In einigen Fällen müssen Organisationen möglicherweise auch Aufsichtsbehörden oder Regierungsbehörden benachrichtigen, insbesondere wenn der Verstoß sensible oder regulierte Daten wie Gesundheits- oder Finanzinformationen betrifft. Dies ist oft eine gesetzliche Vorschrift und die Nichteinhaltung kann erhebliche Strafen nach sich ziehen.

Der letzte Schritt umfasst die Umsetzung von Abhilfemaßnahmen, um zukünftige Verstöße zu verhindern. Diese Maßnahmen umfassen die Umsetzung eines vielschichtigen Ansatzes zur Stärkung der Cybersicherheitslage eines Unternehmens. Dazu gehören in der Regel die Durchführung gründlicher Sicherheitsüberprüfungen zur Identifizierung von Schwachstellen, das zeitnahe Patchen von Software und Systemen sowie die Verbesserung der Netzwerk- und Endpunktsicherheit. Dazu gehört auch, die richtigen Tools und Geräteverwaltungslösungen zu finden, um alle notwendigen Sicherheitsmaßnahmen zu optimieren und wertvolle Einblicke in die Schwachstellen Ihrer IT-Infrastruktur zu gewinnen. Darüber hinaus sollten Unternehmen regelmäßige Mitarbeiterschulungen zu Best Practices im Bereich Cybersicherheit priorisieren, etwa zum Erkennen von Phishing-Versuchen und zur Vorsicht beim Umgang mit sensiblen Daten.

Mitarbeiterschulung

Die Mitarbeiterschulung spielt eine entscheidende Rolle bei der Verhinderung von Datenschutzverletzungen, da Mitarbeiter oft die erste Verteidigungslinie gegen Datenschutzverletzungen sind. Schulungs- und Sensibilisierungsprogramme für Mitarbeiter sollten Themen wie Phishing-Betrug, Social-Engineering-Taktiken, sichere Passwortpraktiken, den richtigen Umgang mit sensiblen Daten und die Bedeutung der Meldung verdächtiger Aktivitäten abdecken. Diese Programme können durch persönliche Schulungen, Online-Kurse oder regelmäßige Erinnerungen und Updates zu bewährten Sicherheitspraktiken durchgeführt werden. Durch praktische Simulationen und reale Szenarien können Mitarbeiter praktische Erfahrungen sammeln und so ein erhöhtes Bewusstsein für Sicherheitsrisiken entwickeln. Aufgrund der sich ständig weiterentwickelnden Natur der Technologie und der Cybersicherheitsbedrohungen sollte die Aufklärung zu diesem Thema ein kontinuierliches Unterfangen sein, um einen proaktiven und reaktionsfähigen Ansatz gegenüber neu auftretenden Risiken aufrechtzuerhalten. Darüber hinaus sollten Unternehmen auch klare Richtlinien und Richtlinien festlegen, die die Mitarbeiter beim Umgang und der Speicherung personenbezogener Daten befolgen müssen. Dazu können Protokolle zur Verschlüsselung von Daten, zur Beschränkung des Zugriffs auf vertrauliche Informationen und zur sicheren Entsorgung veralteter oder unnötiger Datensätze gehören. Indem Unternehmen ihre Mitarbeiter über die Bedeutung der Datensicherheit, das Erkennen potenzieller Sicherheitsbedrohungen und Best Practices zum Schutz sensibler Informationen aufklären, können Unternehmen das Risiko menschlicher Fehler, die zu einem Verstoß führen, erheblich reduzieren.

Beste Übungen zur Verhinderung von Datenschutzverletzungen

Beste übungen zur Verhinderung von Datenschutzverletzungen umfassen mehrere wichtige Strategien. Es ist wichtig, ein umfassendes Programm zur Verhinderung von Datenschutzverletzungen einzurichten, das die Erstellung von Richtlinien, Verfahren und Reaktionsplänen für Vorfälle umfasst. Regelmäßige Sicherheitsbewertungen sind für die Identifizierung und Identifizierung von entscheidender Bedeutung Umgang mit Schwachstellen

und Sicherstellen, dass Systeme und Protokolle effektiv aktualisiert werden, um neuen Bedrohungen zu begegnen. Die Implementierung eines Geräteverwaltungssystems erhöht die Datensicherheit, indem es eine zentrale Kontrolle über alle Geräte ermöglicht und die Einhaltung von Sicherheitsrichtlinien gewährleistet. Darüber hinaus ist eine kontinuierliche Verbesserung aufgrund der sich weiterentwickelnden Natur der Cybersicherheitsbedrohungen von größter Bedeutung. Die Anpassung an neue Bedrohungen durch kontinuierliche Schulung, die Implementierung der neuesten Technologien und die Förderung einer Kultur der Wachsamkeit sind wesentliche Voraussetzungen für einen starken Schutz vor Datenschutzverletzungen. Durch die konsequente Weiterentwicklung der Präventivmaßnahmen und die Anpassungsfähigkeit an neue Risiken können Unternehmen ihre Fähigkeit, potenzielle Datenschutzverletzungen einzudämmen, erheblich stärken.

Effektive Bekämpfung von Datenverstößen

Trio als MDM-Lösung ist darauf ausgelegt, alle Verteidigungsstrategien zu optimieren, die für eine sichere IT-Infrastruktur erforderlich sind. Eine der Hauptstrategien von Trio bei der Absicherung gegen Datenschutzverletzungen besteht darin, Sicherheits- und Passwortrichtlinien zu erstellen, um sicherzustellen, dass alle Geräte jederzeit sicher sind. Durch die Passwortrichtlinien von Trio können Benutzer ihre Passwörter mit unterschiedlichem Komplexitätsgrad ergänzen und so die Gesamtstärke ihrer Zugangsdaten verbessern. Darüber hinaus bietet die Möglichkeit zur Aktivierung der Multi-Faktor-Authentifizierung einen zusätzlichen Schutz vor unbefugtem Zugriff. Trio erleichtert die laufende Geräteprüfung und gewährleistet so eine konsistente Überwachung aller angeschlossenen Endpunkte. In Kombination mit der nahtlosen Patch-Aktualisierung dient dies dazu, potenzielle Schwachstellen proaktiv zu beheben, das Risiko einer Ausnutzung zu minimieren und das Netzwerk gegen potenzielle Datenschutzverletzungen zu wappnen.

Es ist offensichtlich, dass Unternehmen neben der Umsetzung vorbeugender Maßnahmen auch darauf vorbereitet sein müssen, effektiv auf Datenschutzverletzungen zu reagieren. Dazu gehört ein robuster Reaktionsplan für Datenschutzverletzungen, der Untersuchungsschritte, Benachrichtigungen und Abhilfemaßnahmen beschreibt. Eine effiziente Untersuchung ermöglicht ein umfassendes Verständnis des Verstoßes und ermöglicht die Gestaltung nachfolgender Maßnahmen gegenüber betroffenen Parteien und Aufsichtsbehörden. Darüber hinaus ist die Implementierung von Abhilfemaßnahmen, einschließlich umfassender Sicherheitsüberprüfungen, Software-Patches und Mitarbeiterschulung, von entscheidender Bedeutung, um die Cybersicherheitslage eines Unternehmens weiter zu verbessern. Dieser vielschichtige Ansatz, integriert mit geeigneten Tools und Geräteverwaltungslösungen, sorgt für eine widerstandsfähigere Sicherheitsinfrastruktur.