Die Landschaft der Cybersicherheit entwickelt sich ständig weiter und ist durch eine zunehmende Anzahl von hochkarätigen Datenschutzverletzungen gekennzeichnet, die Unternehmen mit den Folgen zu kämpfen haben. Ein solches bemerkenswertes Beispiel ist die Datenschutzverletzung von Yahoo, die sich von 2013 bis 2016 erstreckte und über 3 Milliarden Benutzerkonten offenlegte – eine deutliche Erinnerung an die kolossalen Auswirkungen, die Datenschutzverletzungen auf Einzelpersonen und Unternehmen haben können. In diesem Blog erfahren Sie mehr über die Nuancen von Datenschutzverletzungen, die Methoden, mit denen sie auftreten, und die kritischen Schritte, die Unternehmen unternehmen müssen, um solche Vorfälle zu verhindern, sich davon zu erholen und eine langfristige Strategie dagegen zu entwickeln.

Was sind Datenschutzverletzungen?

Eine Datenschutzverletzung bezieht sich auf den unbefugten Zugriff, den Erwerb, die Offenlegung oder die Verwendung sensibler Informationen durch Einzelpersonen, Organisationen oder Unternehmen. Diese Vorfälle können die Vertraulichkeit, Integrität und Verfügbarkeit von Daten beeinträchtigen und zu potenziellem Schaden für Personen oder Organisationen führen, deren Informationen betroffen sind. Eine Datenschutzverletzung in einem Unternehmen ist ein solcher Vorfall, der sich in einem Unternehmen ereignet.

Die Folgen einer Datenschutzverletzung können schwerwiegend sein und finanzielle Verluste, Reputationsschäden, Identitätsdiebstahl und rechtliche Konsequenzen umfassen. Unternehmen implementieren häufig Sicherheitsmaßnahmen wie Verschlüsselung, Firewalls, Intrusion-Detection-Systeme und regelmäßige Sicherheitsaudits, um sich vor Datenschutzverletzungen zu schützen.

Datenschutzverletzung vs. Datenleck

Während die Begriffe "Datenschutzverletzung" und "Datenleck" oft synonym verwendet werden, gibt es einen feinen Unterschied.

Ein Datenleck bezieht sich speziell auf die unbefugte Freigabe von Informationen aus einem System oder einer Datenbank. Dabei kann es sich um die unbeabsichtigte Offenlegung sensibler Daten handeln, z. B. durch menschliches Versagen, falsch konfigurierte Datenbanken oder unsichere Anwendungsprogrammierschnittstellen (APIs). Im Gegensatz zu Datenschutzverletzungen können Datenlecks ohne böswillige Absicht auftreten, und der Begriff wird häufig verwendet, um Situationen zu beschreiben, in denen Informationen versehentlich Unbefugten zugänglich gemacht werden. Alles in allem liegt die Betonung auf der zufälligen oder unbeabsichtigten Natur der Informationsfreigabe.

Wie kommt es zu Datenschutzverletzungen?

Datenschutzverletzungen können durch verschiedene Methoden erfolgen, wobei Angreifer ihre Techniken ständig weiterentwickeln, um Schwachstellen auszunutzen. Zu den häufigsten Wegen für Datenschutzverletzungen in Unternehmen gehören Phishing-Angriffe wie E-Mail-Phishing und Spear-Phishing, bei denen betrügerische Nachrichten Einzelpersonen dazu verleiten, vertrauliche Informationen preiszugeben. Bei Malware-Infektionen wird bösartige Software wie Viren oder Ransomware verwendet, um Systeme zu kompromittieren und sich unbefugten Zugriff zu verschaffen. Schwache Passwörter und der Diebstahl von Anmeldeinformationen bergen Risiken durch Brute-Force-Angriffe und Credential Stuffing, bei denen gestohlene Anmeldeinformationen für den Zugriff auf Konten wiederverwendet werden. Insider-Bedrohungen, sowohl böswillige als auch zufällige, können die Sicherheit gefährden, während ungepatchte Software-Schwachstellen, Angriffe auf die Lieferkette und physischer Diebstahl oder Verlust von Geräten mit sensiblen Daten das Risiko weiter erhöhen.

Darüber hinaus sind unsichere APIs, Man-in-the-Middle-Angriffe, Social Engineering und unzureichende Netzwerksicherheitsmaßnahmen potenzielle Vektoren für Sicherheitsverletzungen. Um diese Risiken zu mindern, wird Unternehmen empfohlen, eine umfassende Cybersicherheitsstrategie zu implementieren, die regelmäßige Sicherheitsbewertungen, Mitarbeiterschulungen, strenge Zugriffskontrollen, Verschlüsselung und zeitnahe Software-Updates umfasst. Die Bedeutung einer kontinuierlichen Überwachung und einer robusten Incident-Response-Planung wird betont, um potenzielle Verstöße schnell zu erkennen und darauf zu reagieren. Die gemeinsame Umsetzung dieser Maßnahmen stärkt die Abwehr eines Unternehmens gegen sich entwickelnde Cyberbedrohungen.

Wie erholt man sich von einer Datenschutzverletzung?

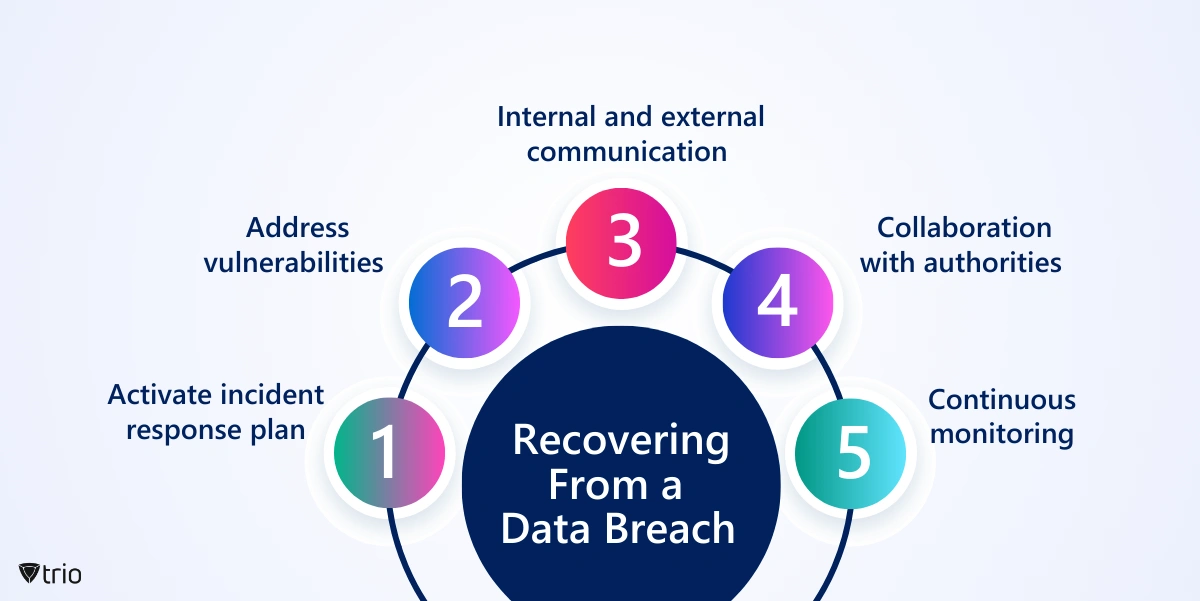

Die Wiederherstellung nach einer Datenschutzverletzung erfordert eine strategische und koordinierte Reaktion. Doch was sollte ein Unternehmen nach einer Datenschutzverletzung tun? Unternehmen, die mit solchen Vorfällen konfrontiert sind, sollten umgehend ihre vorab festgelegten Incident-Response-Pläne aktivieren, in denen Verantwortlichkeiten und Kommunikationsverfahren festgelegt sind. Sofortige Eindämmungsbemühungen sollten Schwachstellen isolieren und beheben, und die Zusammenarbeit der Strafverfolgungsbehörden ist für eine gründliche Untersuchung unerlässlich. Interne und externe Kommunikation ist von entscheidender Bedeutung. Stakeholder, Kunden und Aufsichtsbehörden müssen transparent informiert werden. Den betroffenen Personen sollten Unterstützungsdienste wie Kreditüberwachung und Schutz vor Identitätsdiebstahl zur Verfügung gestellt werden. Die Zusammenarbeit mit den Behörden ist für die Identifizierung und Festnahme der Täter von entscheidender Bedeutung. Eine forensische Analyse hilft, das Ausmaß des Verstoßes zu verstehen, und ermöglicht die Stärkung von Sicherheitsmaßnahmen, einschließlich Systemaktualisierungen, zusätzlicher Kontrollen und verbesserter Mitarbeiterschulungen. Die Einhaltung gesetzlicher und behördlicher Vorschriften, der Wiederaufbau von Vertrauen, Überprüfungen nach Vorfällen, kontinuierliche Überwachung und PR-Strategien tragen zu einem umfassenden Wiederherstellungsansatz bei. Der vielschichtige Prozess erfordert entschlossenes Handeln, um die Auswirkungen des Verstoßes zu minimieren und das Vertrauen der Stakeholder wiederherzustellen.

Wie kann man eine Datenschutzverletzung verhindern?

Um Datenschutzverletzungen in Unternehmen zu verhindern, ist ein proaktiver und umfassender Cybersicherheitsansatz erforderlich. Unternehmen können wichtige Praktiken und Maßnahmen zur Risikominderung einführen, einschließlich der Entwicklung und Durchsetzung robuster Sicherheitsrichtlinien und -verfahren für Datenschutz und Zugriffskontrollen. Regelmäßige Mitarbeiterschulungen zu Best Practices für Cybersicherheit, strenge Passwortrichtlinien und Multi-Faktor-Authentifizierung tragen zu einer robusten Verteidigung bei. Systeme mit den neuesten Sicherheitspatches auf dem neuesten Stand zu halten, Netzwerksicherheitsmaßnahmen zu implementieren und sensible Daten während der Übertragung und im Ruhezustand zu verschlüsseln, sind wichtige Sicherheitsvorkehrungen. Zugriffskontrollen, Incident-Response-Pläne, regelmäßige Sicherheitsaudits und sichere API-Konfigurationen stärken die Sicherheitslage des Unternehmens. Effektives Lieferantenmanagement, physische Sicherheitsmaßnahmen, Datensicherungen und die Sicherheit mobiler Geräte erhöhen die Resilienz zusätzlich. Kontinuierliche Überwachung, Einhaltung gesetzlicher und behördlicher Vorschriften in Verbindung mit einer auf Cybersicherheit bedachten Kultur stärken gemeinsam die Abwehr, verringern die Wahrscheinlichkeit von Datenschutzverletzungen erheblich und schützen sensible Informationen. Ein dynamischer und anpassungsfähiger Ansatz ist unerlässlich, um den sich entwickelnden Bedrohungen und Schwachstellen in der sich ständig verändernden Landschaft der Cybersicherheit zu begegnen.

Entwickeln Sie eine langfristige Cybersicherheitsstrategie

Die Entwicklung einer robusten langfristigen Cybersicherheitsstrategie umfasst mehrere wichtige Schritte. Beginnen Sie damit, die Zustimmung und Unterstützung der Geschäftsleitung zu sichern, eine gründliche Risikobewertung durchzuführen und die geltenden Compliance-Anforderungen zu identifizieren. Etablieren und durchsetzen Sie umfassende Sicherheitsrichtlinien, implementieren Sie fortlaufende Schulungs- und Schulungsprogramme für Mitarbeiter und entwickeln Sie einen Plan für die Reaktion auf Vorfälle. Implementieren Sie Zugriffskontrollen, kontinuierliche Überwachungslösungen und Netzwerksicherheitsmaßnahmen. Priorisieren Sie Schwachstellenmanagement, Verschlüsselung und Risikobewertungen durch Dritte. Halten Sie die Technologie mit regelmäßigen Patches auf dem neuesten Stand, führen Sie Sicherheitsaudits durch und arbeiten Sie mit Branchenkollegen zusammen, um Bedrohungsinformationen zu erhalten. Weisen Sie ausreichende Budgets und Ressourcen zu, überprüfen und aktualisieren Sie regelmäßig die Cybersicherheitsstrategie und fördern Sie eine Kultur des Sicherheitsbewusstseins, um sich entwickelnden Bedrohungen proaktiv zu begegnen und sensible Informationen zu schützen.

Schlussfolgerung

Während Unternehmen das heikle Gleichgewicht zwischen Mitarbeiterflexibilität und der Verhinderung von Datenschutzverletzungen finden, ist es unerlässlich, die Feinheiten dieser Vorfälle zu verstehen. Datenschutzverletzungen mit ihren potenziellen schwerwiegenden Auswirkungen erfordern einen vielschichtigen Ansatz. Vom Verständnis der feinen Unterschiede zwischen Datenschutzverletzungen und -lecks bis hin zur Untersuchung der unzähligen Möglichkeiten, wie es zu Datenschutzverletzungen kommen kann, wird die Notwendigkeit einer umfassenden Cybersicherheitsstrategie deutlich.

Darüber hinaus spielt die Integration einer Mobile Device Management (MDM)-Lösung eine zentrale Rolle in dieser Strategie. MDM-Lösungen ermöglichen es Unternehmen, mobile Geräte zu verwalten und zu sichern und sicherzustellen, dass sensible Unternehmensdaten auch in Zeiten erhöhter Mitarbeiterflexibilität geschützt sind. Durch die Durchsetzung von Richtlinien, die Überwachung von Geräteaktivitäten und die Implementierung von Remote-Datenlöschfunktionen bieten MDM-Lösungen eine zusätzliche Verteidigungsebene gegen potenzielle Sicherheitsverletzungen. Die Wiederherstellung nach einer Sicherheitsverletzung erfordert schnelle, strategische Reaktionen, aber das ultimative Ziel ist die Prävention. Durch proaktive Maßnahmen, einschließlich der Implementierung von MDM-Lösungen, können Unternehmen ihre Abwehrkräfte stärken, eine widerstandsfähige Cybersicherheitskultur fördern und eine langfristige Strategie entwickeln, die sich an die sich entwickelnde Bedrohungslandschaft anpasst. In dieser Ära anhaltender Cyberbedrohungen ist das Engagement für den Schutz sensibler Informationen, unterstützt durch MDM-Lösungen, nicht nur eine Priorität, sondern ein ständiger Imperativ.

Get Ahead of the Curve

Every organization today needs a solution to automate time-consuming tasks and strengthen security.

Without the right tools, manual processes drain resources and leave gaps in protection. Trio MDM is designed to solve this problem, automating key tasks, boosting security, and ensuring compliance with ease.

Don't let inefficiencies hold you back. Learn how Trio MDM can revolutionize your IT operations or request a free trial today!